一、异常察觉

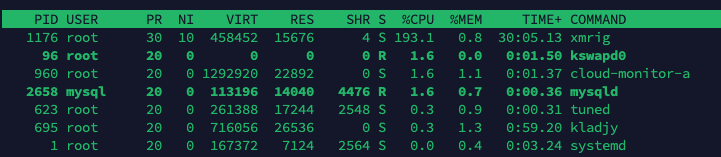

我的服务器配置本就不高,仅用于博客搭建,日常访问量也不大。但某天明显感觉服务器异常卡顿,通过 top 命令查看,发现 CPU 长期高负载,xmrig 进程疯狂占用资源,初步判断遭遇挖矿程序入侵。

二、XMRig是什么

XMRig 是专为门罗币(XMR)设计的 高性能 CPU 挖矿软件 ,基于 cpuminer-m 开发,还优化了容器环境运行能力,会疯狂榨取系统资源挖取加密货币,属于典型的 “资源小偷”。

三、挖矿进程追踪

1、进程定位

用 ps -ef | grep xmrig 命令一查,果然!xmrig 进程正以 root 高权限运行,肆无忌惮占用系统资源搞挖矿运算。

2、自启动溯源

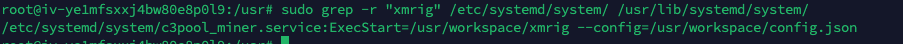

1. 系统服务检查

- 执行

systemctl list-unit-files --state=enabled排查开机自启服务,未直接找到xmrig相关服务,但后续发现恶意创建的c3pool_miner.service服务,配置文件中明确ExecStart=/usr/workspace/xmrig --config=/usr/workspace/config.json,用于实现挖矿程序自启动。

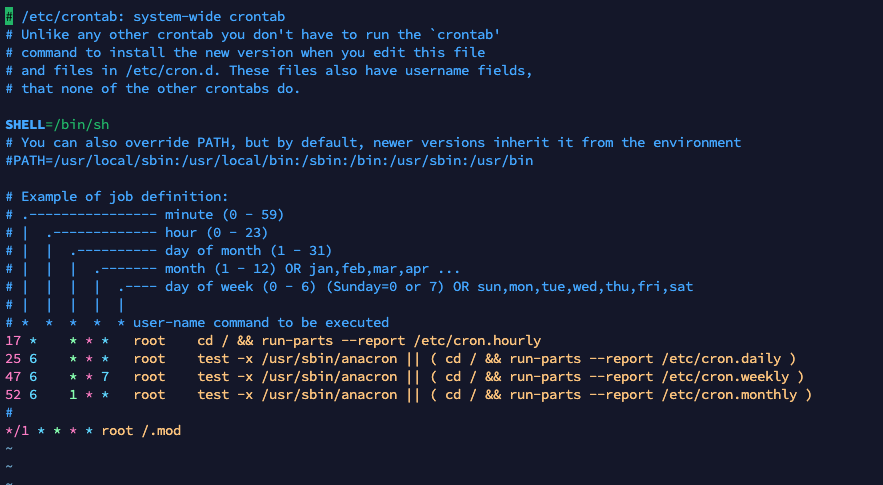

2. 定时任务挖掘

- 检查

/etc/crontab、/etc/cron.d/等定时任务目录。发现/etc/cronta最后一项每分钟都执行的任务,比较可疑,删除掉

3. 启动脚本排查

- 查看

~/.bashrc、/etc/rc.local等文件,确认是否存在恶意启动xmrig命令,防止挖矿程序通过用户登录脚本或系统启动脚本自启。

四、清理与修复过程

1、紧急终止进程

使用 sudo kill -9 <PID> ( <PID> 为 xmrig 进程 ID )强制终止挖矿进程,暂时缓解 CPU 高负载问题。

2、删除恶意服务与程序文件

1. 服务清理:

对 c3pool_miner.service ,依次执行:

sudo systemctl stop c3pool_miner.service # 停服务

sudo systemctl disable c3pool_miner.service # 禁用自启

sudo rm /etc/systemd/system/c3pool_miner.service # 删配置文件

sudo systemctl daemon-reload # 重载系统服务配置 2. 删光程序文件

根据服务配置路径,找到 /usr/workspace/ 下的 xmrig 程序和 config.json ,执行:

sudo rm -rf /usr/workspace/xmrig

sudo rm -rf /usr/workspace/config.json 3、预防复发措施

- 密码重置:改 root、sudo 用户及数据库密码,提升账号安全性,让攻击者 “进不来”。

- 端口收紧:只开放必要端口(如 Web 服务的 80、443 ),用防火墙限制无关连接,减少入侵入口。

- 系统更新:定期 sudo apt update、sudo apt upgrade ,及时打补丁、修漏洞,让系统 “无懈可击”。

五、总结与反思

这服务器遭遇 xmrig 挖矿程序入侵,暴露出系统安全防护存在不足。后续需加强服务器安全管理,定期进行安全检查与漏洞扫描,及时更新系统和软件,严格管控端口与服务,提升服务器整体安全性,避免再次遭受类似恶意程序攻击。

评论 (0)